13 KiB

KN05 Inhaltsverzeichnis

[TOC]

Challenges

A) Lab: VPC erstellen und einen Web Server darin deployen

Ausgangslage:

🔖 Für dieses Lab verwenden Sie in der AWS Academy den Kurs Cloud Foundation.

Die ersten vier Module dürfen Sie freiwillig durcharbeiten. Sie beinhalten Themen, die hilfreich für das Konzeptverständnis von AWS sind.

...und übrigens: auch sehr geeignet für die Vorbereitung zur AWS Cloud Practitioner Zertifizierung.

⚠️ Hinweis:

Ab Challenge B: Falls Sie die Details auf den Bildern unten sehen wollen, können sie auf den jeweiligen Screenshot (oder Link) klicken. Dann erscheint das Originalbild.

Anleitung:

Für den ersten Challenge der Kompetenz KN05 wechseln Sie ins fünfte Modul Module 5 - Networking and Content Delivery. Hier finden Sie die praktische Übung Lab 2 - Build your VPC and Launch a Web Server. Diese ist Schritt für Schritt geleitet.

Nach Abschluss dieser Übung sind Sie in der Lage, folgende Tasks selbständig durchzuführen:

- Eine Virtual Private Cloud (VPC) erstellen.

- Private und öffentliche Subnetze in einer VPC aufsetzen.

- Konfigurieren und Anpassen einer Security Group.

- Starten einer EC2-Instanz innerhalb dieser VPC.

Modul 5: Lab 2 - Networking and Content Delivery

Das Lab dauert ca. 30'. Die Vergangenheit hat gezeigt, dass in diesem Lab sehr schnell Flüchtigkeitsfehler passieren. Es wird deshalb empfohlen, sich an einen ruhigen Ort zurückzuziehen. Führen Sie alle Schritte konzentriert und der Reihe nach durch. Für den Leistungsnachweis müssen drei Screenshots gemacht werden. Erstellen Sie diese erst nachdem Sie alle Schritte des Labs erfolgreich durchgeführt haben (Beispiele sehen Sie weiter unten).

Ziel der Übung

🔔 Sie sind in der Lage, folgende Tasks selbständig durchzuführen:

- Eine Virtual Private Cloud (VPC) erstellen.

- Private und öffentliche Subnetze in einer VPC aufsetzen.

- Konfigurieren und Anpassen einer Security Group.

- Starten einer EC2-Instanz innerhalb dieser VPC.

Leistungsnachweis

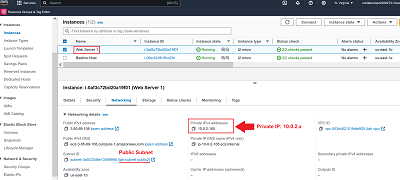

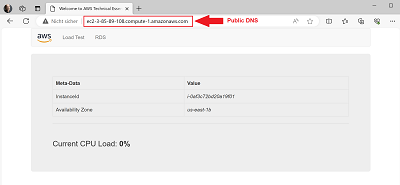

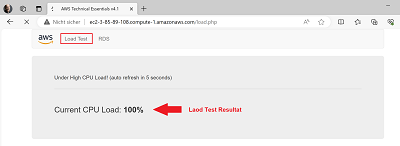

- Printscreen WebServer-Instanz Tab Networking (Private IPv4 Adresse beginnend mit 10.0.2.).

- Printscreen Webserver-Instanz URL mit Public DNS.

- Printscreen Load Test mit 100% CPU Load.

- Differenziert und nachvollziehbar im persönlichen Repository dokumentiert.

- Fachgespräch mit Coach.

Beachten Sie ausserdem die allgemeinen Informationen zu den Abgaben.

Beispiel-Abgabe:

B) Eigene VPC mit je zwei Public- und Private Subnets in zwei verschiedenen Availability Zones erstellen

Ausgangslage:

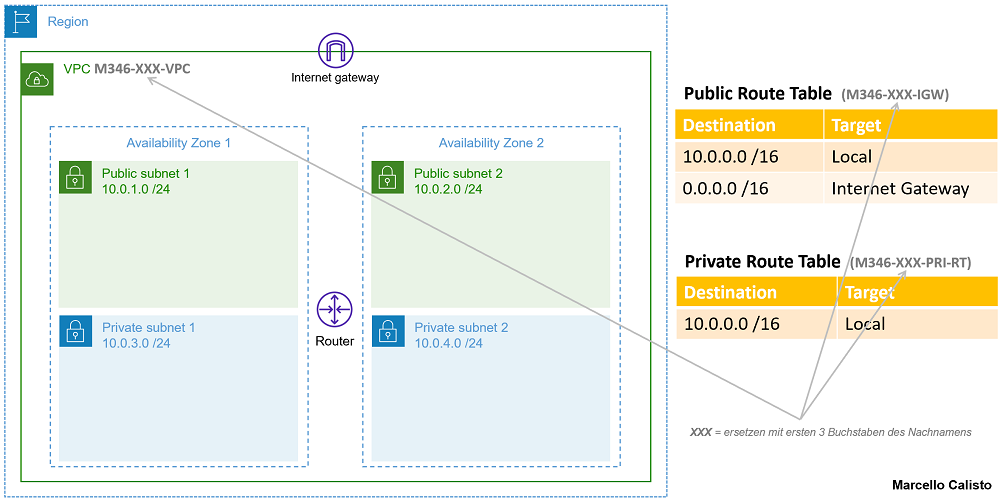

🔖 In dieser Übung nutzen Sie das Learner Lab. Sie erstellen wiederum eine VPC (Virtual Private Cloud) - oder ihr persönliches Virtuelles Datacenter - mit je zwei Public- und Private Subnets in zwei verschiedenen Availability Zones. Die Konfiguration sieht fast gleich aus wie die der letzten Übung. Es gibt allerdings ein paar wesentliche Unterschiede. Diese VPC bleibt auch nach dem stoppen des Labs bestehen und kann für weitere Übungen genutzt werden.

Ausserdem gibt es bei diesem Lab noch ein paar neue Bedingungen bzgl. Namenskonvention, die Sie für den erfolgreichen Leistungsnachwei erfüllen müssen.

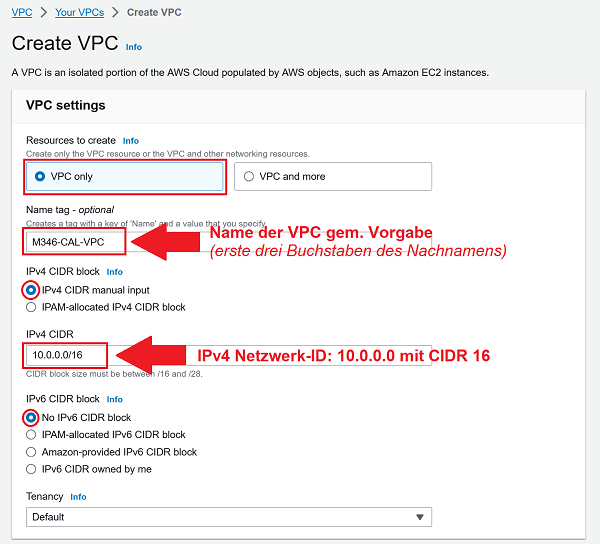

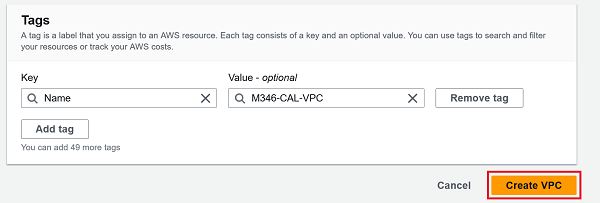

Name Ihrer VPC: M346-XXX-VPC

- Den Platzhalter XXX ersetzen Sie mit den ersten drei Buchstaben Ihres Nachnamens (Beispiel M346_CAL-VPC) - CAL steht hier für Calisto. Dasselbe gilt auch unten.

⚠️ Hinweis:

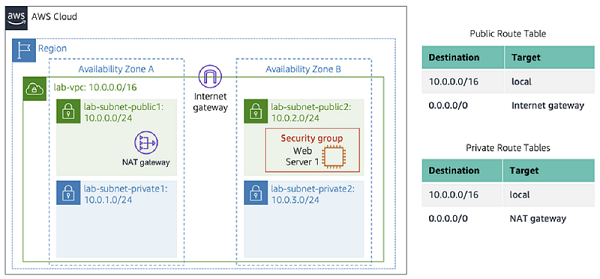

Diese VPC (eigentlich vergleichbar mit einem virtuellen Datacenter) wird so konfiguriert, dass Sie in der nächsten Übung Instanzen im Public und im Privaten Subnet erstellen können. Während die eine Instanz von aussen zugänglich ist, kann die interne nur über die interne Adresse erreicht werden. Sie nutzen dafür ihre Subnet-Kenntnisse von früheren Modulen und Labs. Wie bereits im ersten KN05-Lab, erstellen Sie in Ihrer neuen VPC also ebenfalls eine eigene Route-Table für die privaten Subnetze (interner Datenverkehr) und einen Internet-Gateway für die public Subnetze (Zugang von und nach aussen).

| AZ1 (Availability Zone 1) | AZ2 (Availability Zone 2) |

|---|---|

| - AZ1: us-east-1a - Name Public Subnet 1: M346-XXX-Public-1A - IPv4 CIDR Block: 10.0.1.0 /24 - Name Private Subnet 1: M346-XXX-Private-1A - IPv4 CIDR Block: 10.0.3.0 /24 |

- AZ2: us-east-1b - Name Public Subnet 2: M346-XXX-Public-1B - IPv4 CIDR Block: 10.0.2.0 /24 - Name Private Subnet 1: M346-XXX-Private-1B - IPv4 CIDR Block: 10.0.4.0 /24 |

Die genauen Angaben finden Sie in Diesem Markdown-File. Es ist sicherlich sinnvoll, wenn Sie dieses zuerst korrekt ergänzen (gem. Namenskonvention oben), um später beim Lab die VPC möglichst fehlerfrei aufzusetzen.

Netzwerkschema

Anleitung:

In diesem Kapitel wird erklärt, wie man eine VPC erstellt und darin ein Subnet anlegt. Drei weitere Subnets erstellen Sie selbständig gemäss Anforderungen.

⚠️ Empfehlung:

Bitte konsultieren Sie in diesem Lab-Challenge die unten verlinkte Konfigurationsdatei. Hier sind sämtliche Informationen vorbereitet, die Sie für ein erfolgreiches Setup benötigen. Gewisse Inhalte müssen vorher aber noch von Ihnen angepassst werden. Deshalb bitte vor dem Start:

- Konfigurationsdatei downloaden

- Fehlende Informationen ergänzen (XXX ersetzen mit ersten drei Buchstaben Ihres Nachnamens)

- Modifizierte Konfigurationsdatei abspeichern und bereithalten für das Setup in ihrem Lab.

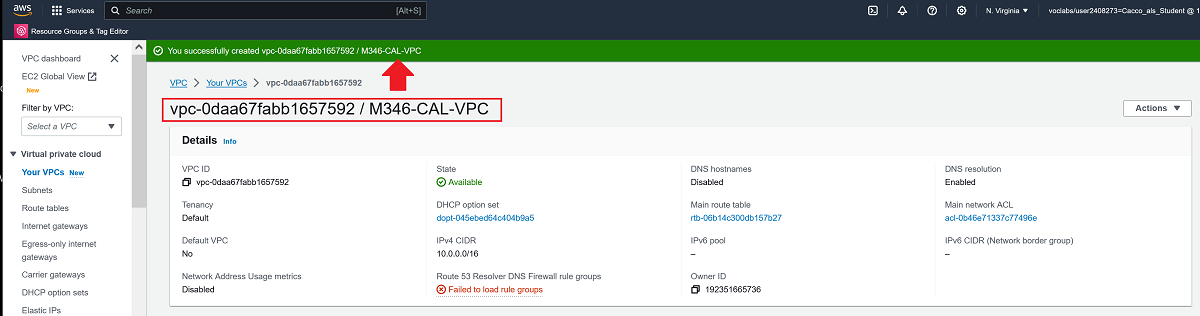

Schritt 1: VPC erstellen

Als erstes erstellen Sie eine VPC (Virtual Private Cloud) mit folgender Kenngrösse:

Netzwerk-ID: 10.0.0.0 CIDR /16

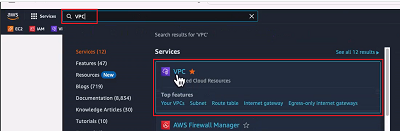

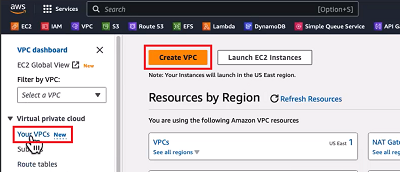

- Öffnen Sie die AWS Management Console.

- Navigieren Sie gemäss Bildreihenfolge via Suchleiste zu Create VPC.

- In der Suchleiste "VPC" eingeben: 🔎 Originalbild (oder unten auf erstes Bild klicken)

- In der Navigation Pane "Your VPC" wählen: 🔎 Originalbild (oder unten auf zweites Bild klicken)

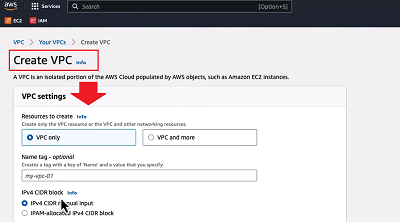

- Template "Create VPC" öffnet sich: 🔎 Originalbild (oder unten auf drittes Bild klicken)

3. Schritt: In der Suchleiste "VPC" eingeben 4. Schritt: Navigation Pane - "Your VPC" wählen 5. Schritt: Template "Create VPC" öffnet sich

- Füllen Sie die Felder gemäss Namens- und Netzwerkkonvention (siehe Netzwerkplan oben) aus.

- Erstellen Sie die VPC mit "Create VPC"

6. Schritt: VPC-Name & Netzwerk-ID / CIDR eintragen 7. Schritt: VPC erstellen

- Resultat

8. Mitteilung mit grünem Hintergrund: Created successfully

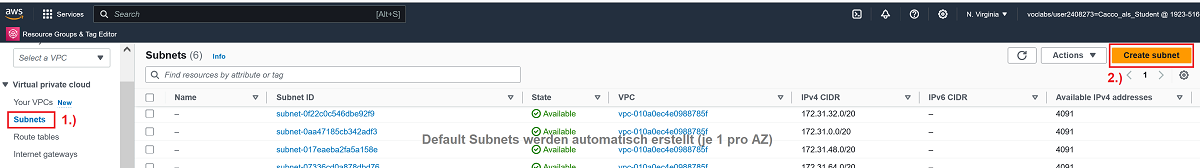

Schritt 2: Subnets in der neuen VPC erstellen

In der neuen VPC erstellen Sie nun je 2 Private- und 2 Public Subnets (insgesamt 4 Subnets). Das Erstellen des ersten Subnets wird unten beschrieben. Die restlichen Subnets erstellen Sie wiederum gemäss dieser Konfigurationsdatei

- Unter "Virtual Private Cloud" "Subnets" auswählen.

- Subnet mit "Create subnet" erstellen.

1. Schritt: "Subnets" auswählen - 2. Schritt: "Create subnet" anklicken

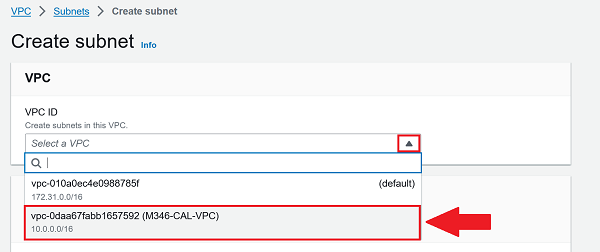

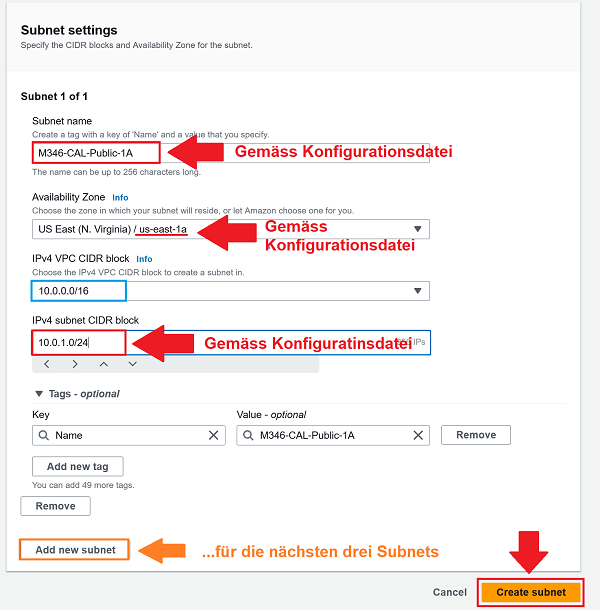

- Richtige VPC auswählen

- Subnet konfigurieren

3. Schritt: Richtige VPC auswählen 4. Schritt: 1. Subnet konfigurieren

- ...erstellen Sie nun noch die 3 anderen Subnets gemäss dieser Konfigurationsdatei.

- Resultat

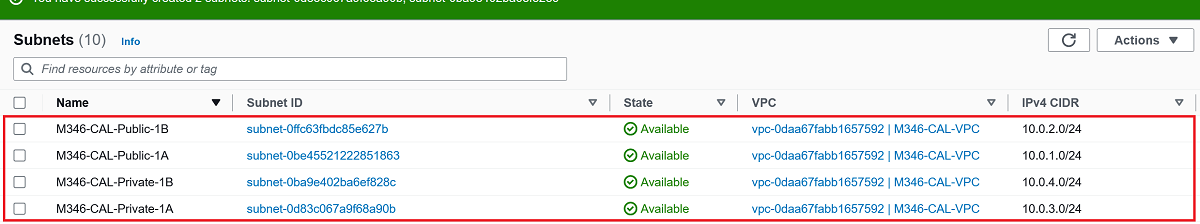

6. Schritt: Ansicht der erzeugten Subnetze (nach Namen sortiert)

Schritt 3: Route Table Configuration

Nun geht es darum, die Route Tables für die Public- und die Private-Subnets zu definieren. Beim Erstellen einer VPC wird immer auch gleichzeitig eine Public Route Table erstellt. Diese ist grundsätzlich vergleichbar mit einem Router, allerdings noch nicht fertig konfiguriert. Dieser Virtuelle Router ist physikalisch nicht sichtbar und wir können auch nicht z.B. via SSH darauf zugreifen. Wir können allerdings sogenannte Routing Rules (Routing Regeln) definieren. Das entspricht dann grundsätzlich genau demselben Prinzip wie statische- und dynamische Routen zu erstellen (später mehr dazu).

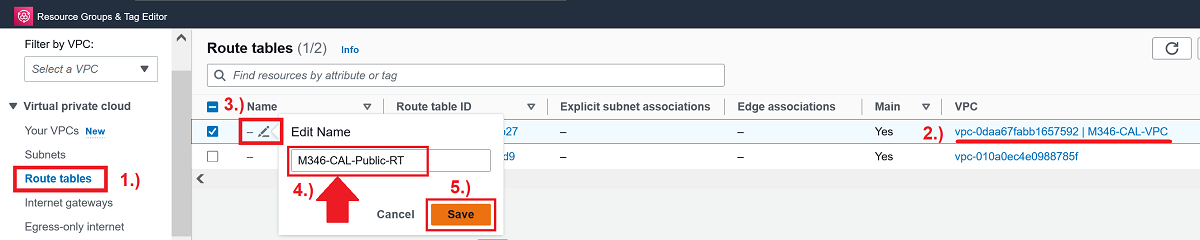

Weil wir später noch eine Private Route Table erstellen werden, geben wir der bestehenden Public Route Table mal zuerst einen Namen. Dies ist der einzige Wert, der nicht in der Konfigurationsdatei definiert wurde. Weil da aber der Name der später folgenden Private Route Table bereits definiert wurde, können wir den Namen davon ableiten. Im Falle des Autors dieses Challenges, heisst die Public Route Table M346-CAL-Public-RT und wird wie folgt eingetragen.

- Public Route Table: Namen zuweisen

1. Schritt: Public Router mit einem Namen versehen - Gemäss Konvention: M346-XXX-Public-RT

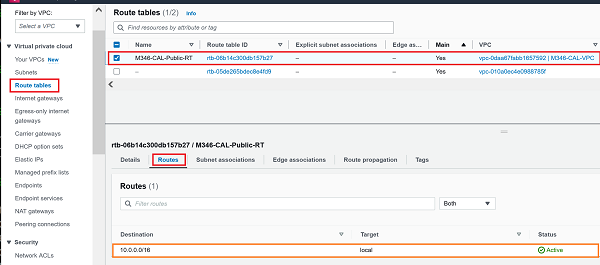

- Public Route Table: Beim Tab Routes ist erkennbar, dass die Destination 10.0.0.0/16 Status "Active" hat. Es ist allerdings noch Kein Gateway nach aussen definiert -> 🔎 Originalbild (oder unten auf das erste Bild klicken)

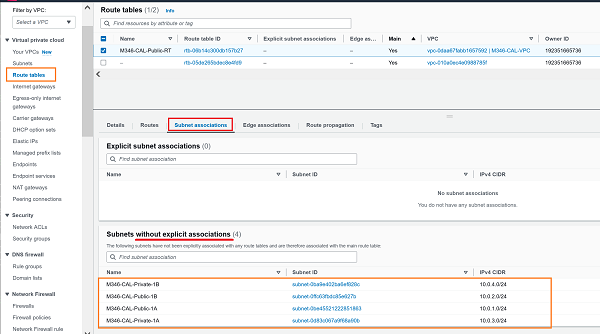

- Public Route Table: Beim Tab Subnet associations ist erkennbar, dass es noch keine Subnet associations gibt. Später werden wir jeweils die Private- und Public Subnets zusammenlegen (Explicit subnet association). Erst wenn das geschehen ist, können wir die weiteren Routen legen und sicherstellen, dass diese für alle Subnets korrekt sind -> 🔎 Originalbild (oder unten auf zweite Bild klicken).

2. Schritt: Route 10.0.0.0/16 ist aktiv 3. Noch keine "Subnet associations" per Default

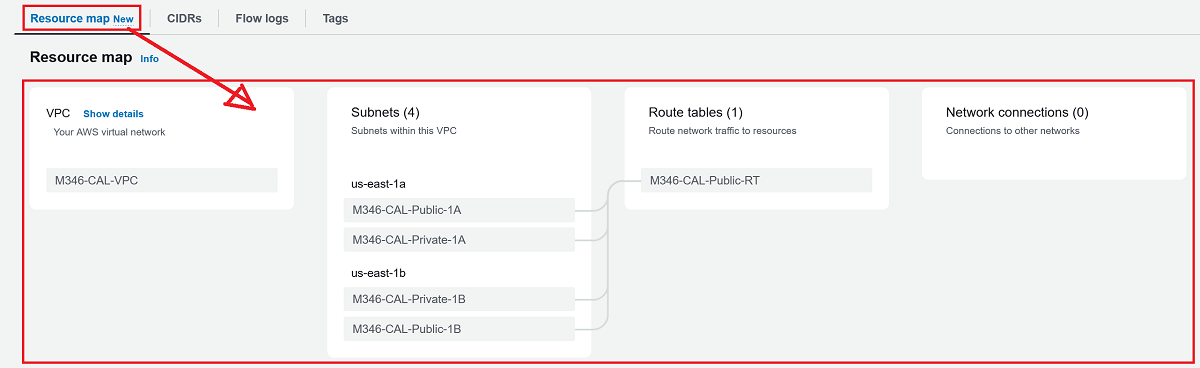

- Resource map: Unter Your VPCs zeigt ein kurzer Blick auf die Resource map sehr schön, dass sämtliche vier Subnets momentan auf die Route table

M346-CAL-Public-RTzugreifen. In den nächsten Schritt werden wir das ändern müssen. Nämlich so, dass die beiden Private Subnets nach aussen abgeschottet sind und die beiden Public Subnets einen Zugang nach aussen erhalten via Internet Gateway.4. Schritt: Resource map anschauen - aktueller Zwischenstand

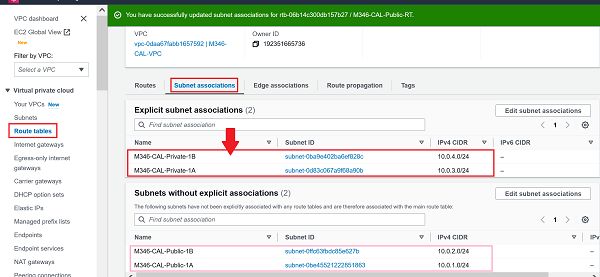

Für die privaten Subnets sollten wir deshalb zuerst eine neue Private Route Table erstellen. In der Konfigurationsdatei finden wir unter Create private route table die folgenden Infos.

- Name der Route Table:

M346-CAL-Private-RT - Subnet associations :

Private-1AundPrivate-1B

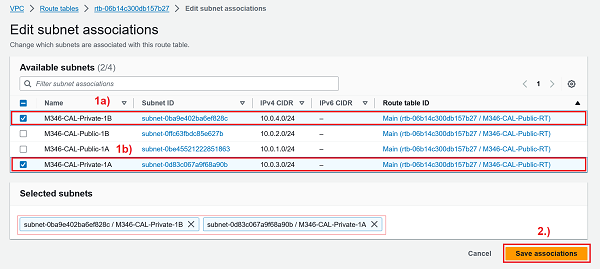

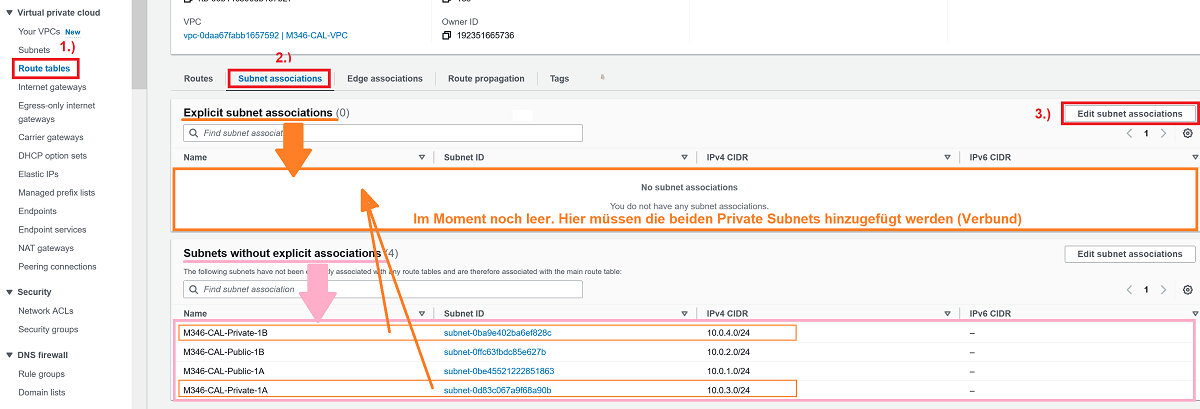

- Bevor wir aber den beiden Private Subnets diese eigene Route Table geben, müssen wir sie in einen Verbund nehmen - oder auf Englisch: in eine Explicit subnet association. In den folgenden 3 Bildern wird gezeigt, wie das geht:

5. Schritt: Unter Route tables (1.) im Tab Explicit subnet associations (2.) den Button Edit subnet associations (3.) anklicken

2. Schritt: xxx 3. Schritt: Noch keine "Subnet associations" per Default